Innholdsfortegnelse:

- Forfatter John Day day@howwhatproduce.com.

- Public 2024-01-30 11:23.

- Sist endret 2025-01-23 15:02.

Tilgangskontroll er mekanismen innen fysisk sikkerhet og informasjonssikkerhet, for å begrense anonym tilgang/tilgang til ressursene til en organisasjon eller et geografisk område. Handlingen med tilgang kan bety at du bruker, går inn eller bruker. Tillatelse til å få tilgang til en ressurs kalles autorisasjon.

Fysisk sikkerhet

Geografisk tilgangskontroll kan håndheves av personell (f.eks. Grensevakt, bouncer, billettkontroll), eller med en enhet som en svingstang (baffelport). En tilgangskontroll i streng forstand (fysisk kontroll av tilgangen selv) er et system for å kontrollere autorisert tilstedeværelse, se f.eks. Billettkontroller (transport). Et annet eksempel er utgangskontroll, f.eks. av en butikk (kassa) eller et land. [henvisning nødvendig]. Begrepet adgangskontroll refererer til praksisen med å begrense inngangen til en eiendom, en bygning eller et rom til autoriserte personer.

Informasjonssikkerhet

Elektronisk tilgangskontroll bruker datamaskiner for å løse begrensningene til mekaniske låser og nøkler. Et bredt spekter av legitimasjon kan brukes til å erstatte mekaniske nøkler. Det elektroniske tilgangskontrollsystemet gir tilgang basert på legitimasjonen som presenteres. Når det gis tilgang, låses døren opp på en forhåndsbestemt tid og transaksjonen registreres. Når tilgang nektes, forblir døren låst og tilgangsforsøket registreres. Systemet vil også overvåke døren og alarmen hvis døren tvinges opp eller holdes åpen for lenge etter at den er låst opp.

Operasjoner i tilgangskontroll

Når en legitimasjon blir presentert for en leser (enhet), sender leseren legitimasjonsinformasjonen, vanligvis et nummer, til et kontrollpanel, en svært pålitelig prosessor. Kontrollpanelet sammenligner legitimasjonsnummeret med en tilgangskontrolliste, gir eller avslår den presenterte forespørselen, og sender en transaksjonslogg til en database. Når tilgang nektes basert på tilgangskontrollisten, forblir døren låst. Hvis det er samsvar mellom legitimasjonen og tilgangskontrollisten, betjener kontrollpanelet et relé som igjen låser opp døren. Kontrollpanelet ignorerer også et døråpent signal for å forhindre alarm. Ofte gir leseren tilbakemelding, for eksempel en blinkende rød LED for tilgang nektet og en blinkende grønn LED for tilgang gitt.

Faktorer for autentisering av informasjon:

- noe brukeren vet, f.eks. et passord, passord eller PIN-kode

- noe brukeren har, for eksempel smartkort eller nøkkelbrikke

- noe brukeren er, for eksempel fingeravtrykk, verifisert ved biometrisk måling.

Legitimasjon

En legitimasjon er et fysisk/håndgripelig objekt, et kunnskap eller en fasett av en persons fysiske vesen, som gir en individuell tilgang til et gitt fysisk anlegg eller datamaskinbasert informasjonssystem. Vanligvis kan legitimasjon være noe en person vet (for eksempel et nummer eller en PIN-kode), noe de har (for eksempel et tilgangsmerke), noe de er (for eksempel en biometrisk funksjon) eller en kombinasjon av disse elementene. Dette er kjent som multifaktorautentisering. Den typiske legitimasjonen er et tilgangskort eller nøkkelbrikke, og nyere programvare kan også gjøre brukernes smarttelefoner til tilgangsenheter.

Kortteknologier:

Inkludert magnetisk stripe, strekkode, Wiegand, 125 kHz nærhet, 26-biters sveiping, kontakt smartkort og kontakt mindre smartkort. Nøkkelringer er også tilgjengelige, som er mer kompakte enn ID-kort, og festes til en nøkkelring. Biometriske teknologier inkluderer fingeravtrykk, ansiktsgjenkjenning, irisgjenkjenning, netthinneskanning, stemme og håndgeometri. Den innebygde biometriske teknologien som finnes på nyere smarttelefoner, kan også brukes som legitimasjon i forbindelse med tilgangsprogramvare som kjører på mobile enheter. I tillegg til eldre mer tradisjonelle korttilgangsteknologier, har nyere teknologier som Nærfeltkommunikasjon (NFC) og Bluetooth lavenergi (BLE) også potensial til å kommunisere brukeropplysninger til lesere for system- eller bygningsadgang.

Komponenter: Forskjellige kontrollsystemkomponenter er:-

- Et tilgangskontrollpunkt kan være en dør, turnstile, parkeringsport, heis eller annen fysisk barriere, hvor tilgangen kan kontrolleres elektronisk.

- Vanligvis er tilgangspunktet en dør.

- En elektronisk adgangskontrolldør kan inneholde flere elementer. På sitt mest grunnleggende er det en frittstående elektrisk lås. Låsen låses opp av en operatør med en bryter.

- For å automatisere dette blir operatørintervensjon erstattet av en leser. Leseren kan være et tastatur der en kode er lagt inn, det kan være en kortleser, eller det kan være en biometrisk leser.

Topologi:

Den dominerende topologien rundt 2009 er hub og snakket med et kontrollpanel som hub, og leserne som eiker. Oppslags- og kontrollfunksjonene er fra kontrollpanelet. Eikene kommuniserer gjennom en seriell tilkobling; vanligvis RS-485. Noen produsenter presser beslutningsprosessen til kanten ved å plassere en kontroller ved døren. Kontrollerne er IP-aktiverte, og kobles til en vert og database ved hjelp av standardnettverk.

Typer RDID -lesere:

- Grunnleggende (ikke-intelligente) lesere: Bare les kortnummer eller PIN-kode, og videresend det til et kontrollpanel. Ved biometrisk identifikasjon sender slike lesere ut ID -nummeret til en bruker. Vanligvis brukes Wiegand-protokollen for overføring av data til kontrollpanelet, men andre alternativer som RS-232, RS-485 og Clock/Data er ikke uvanlige. Dette er den mest populære typen tilgangskontrolllesere. Eksempler på slike lesere er RF Tiny by RFLOGICS, ProxPoint by HID og P300 av Farpointe Data.

- Halvintelligente lesere: har alle innganger og utganger som er nødvendige for å kontrollere dørmaskinvare (lås, dørkontakt, utgangsknapp), men ikke ta noen tilgangsbeslutninger. Når en bruker presenterer et kort eller skriver inn en PIN -kode, sender leseren informasjon til hovedkontrolleren og venter på svaret. Hvis forbindelsen til hovedkontrolleren blir avbrutt, slutter slike lesere å fungere, eller fungerer i en degradert modus. Vanligvis er semi-intelligente lesere koblet til et kontrollpanel via en RS-485-buss. Eksempler på slike lesere er InfoProx Lite IPL200 av CEM Systems, og AP-510 av Apollo.

- Intelligente lesere: har alle innganger og utganger som er nødvendige for å kontrollere dørmaskinvare; de har også minne og prosessorkraft som er nødvendig for å ta tilgangsavgjørelser uavhengig. Som halvintelligente lesere er de koblet til et kontrollpanel via en RS-485-buss. Kontrollpanelet sender konfigurasjonsoppdateringer og henter hendelser fra leserne. Eksempler på slike lesere kan være InfoProx IPO200 av CEM Systems, og AP-500 av Apollo. Det er også en ny generasjon intelligente lesere referert til som "IP -lesere". Systemer med IP -lesere har vanligvis ikke tradisjonelle kontrollpaneler, og lesere kommuniserer direkte til en PC som fungerer som en vert.

Sikkerhetsrisiko:

Den vanligste sikkerhetsrisikoen for inntrengning gjennom et tilgangskontrollsystem er ved ganske enkelt å følge en legitim bruker gjennom en dør, og dette kalles "tailgating". Ofte vil den legitime brukeren holde døren for inntrengeren. Denne risikoen kan minimeres gjennom opplæring i sikkerhetsbevissthet for brukerpopulasjonen.

Hovedkategorier for tilgangskontroll er:

- Obligatorisk tilgangskontroll

- Diskresjonær tilgangskontroll

- Rollebasert tilgangskontroll

- Regelbasert tilgangskontroll.

Trinn 1: RFID -teknologi

Def: Radiofrekvensidentifikasjon (RFID) er trådløs bruk av elektromagnetiske felt for å overføre data, med det formål automatisk å identifisere og spore etiketter festet til objekter. Merkelappene inneholder elektronisk lagret informasjon.

RFID er en teknologi som inneholder bruk av elektromagnetisk eller elektrostatisk kobling i radiofrekvens (RF) delen av det elektromagnetiske spekteret for å identifisere et objekt, dyr eller person på en unik måte.

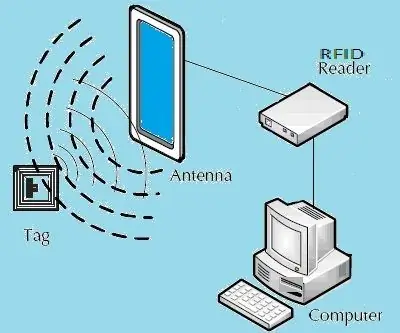

En radiofrekvensidentifikasjonsleser (RFID -leser) er en enhet som brukes til å samle informasjon fra en RFID -tag, som brukes til å spore individuelle objekter. Radiobølger brukes til å overføre data fra taggen til en leser.

Søknader om RFID:

- Dyresporingskoder, satt inn under huden, kan ha en risstørrelse.

- Etiketter kan være skrueformet for å identifisere trær eller trevarer.

- Kredittkortformet for bruk i tilgangsprogrammer.

- Tyverisikringskortene i hard plast festet til varer i butikker er også RFID-koder.

- Kraftige 120 x 100 x 50 millimeter rektangulære transpondere brukes til å spore transportcontainere eller tunge maskiner, lastebiler og jernbanevogner.

- I sikre laboratorier, bedriftsinnganger og offentlige bygninger må tilgangsrettigheter kontrolleres.

Signal:

Signalet er nødvendig for å vekke eller aktivere taggen og overføres gjennom antennen. Selve signalet er en form for energi som kan brukes til å drive etiketten. Transponderen er den delen av RFID -taggen som konverterer radiofrekvensen til brukbar strøm, samt sender og mottar meldinger. RFID -applikasjoner for personaltilgang bruker vanligvis lavfrekvente, 135 KHz, systemer for merkedeteksjon.

Krav til RFID:

- En leser som er koblet til (eller integrert med)

- En antenne som sender ut et radiosignal

- En tag (eller transponder) som returnerer signalet med informasjon lagt til.

RFID-leseren er vanligvis koblet til et datamaskin/tredjepartssystem som godtar (og lagrer) RFID-relaterte hendelser og bruker disse hendelsene til å utløse handlinger. I sikkerhetsindustrien kan dette systemet være et bygningsadgangskontrollsystem, i parkeringsbransjen er det mest sannsynlig et parkeringsstyringssystem eller tilgangskontrollsystem for kjøretøyer. I biblioteker kan det være et biblioteksstyringssystem.

Vanlige problemer med RFID:

- Leserkollisjon:

- Tag kollisjon.

Leserkollisjon oppstår når signalene fra to eller flere lesere overlapper hverandre. Koden kan ikke svare på samtidige forespørsler. Systemer må være nøye satt opp for å unngå dette problemet. Systemer må være nøye satt opp for å unngå dette problemet; mange systemer bruker en antikollisjonsprotokoll (singuleringsprotokoll). Antikollisjonsprotokoller gjør at taggene kan skiftes til å overføre til en leser.

Tagkollisjon oppstår når mange merker er tilstede i et lite område; men siden lesetiden er veldig rask, er det lettere for leverandører å utvikle systemer som sikrer at tagger reagerer en om gangen.

Trinn 2: SPI med kretsdiagram

Atmega328 har innebygd SPI som brukes til å kommunisere med SPI -aktiverte enheter som ADC, EEPROM etc.

SPI -kommunikasjon

Serial Peripheral Interface (SPI) er en bussgrensesnittforbindelsesprotokoll som opprinnelig ble startet av Motorola Corp. Den bruker fire pinner for kommunikasjon.

- SDI (Serial Data Input)

- SDO (Serial Data Output),

- SCLK (seriell klokke)

- CS (Chip Select)

Den har to pins for dataoverføring kalt SDI (Serial Data Input) og SDO (Serial Data Output). SCLK (Serial -Clock) pin brukes til å synkronisere dataoverføring og Master gir denne klokken. CS (Chip Select) pin brukes av master til å velge slaveenhet.

SPI-enheter har 8-biters skiftregistre for å sende og motta data. Når master trenger å sende data, plasserer den data i skiftregister og genererer nødvendig klokke. Når master vil lese data, plasserer slave data i skiftregister og master genererer nødvendig klokke. Vær oppmerksom på at SPI er full dupleks kommunikasjonsprotokoll, dvs. data om master- og slave skiftregistre blir byttet ut samtidig.

ATmega32 har innebygd SPI -modul. Den kan fungere som master og slave SPI -enhet.

SPI -kommunikasjonsnåler i AVR ATmega er:

- MISO (Master In Slave Out) = Master mottar data og slave overfører data gjennom denne pinnen.

- MOSI (Master Out Slave In) = Master overfører data og slave mottar data gjennom denne pinnen.

- SCK (Shift Clock) = Master genererer denne klokken for kommunikasjonen, som brukes av slaveenhet. Bare master kan starte seriell klokke.

- SS (Slave Select) = Master kan velge slave gjennom denne pinnen.

ATmega32 Rgisters som brukes til å konfigurere SPI -kommunikasjon:

- SPI -kontrollregister,

- SPI -statusregister og

- SPI -dataregister.

SPCR: SPI Control Register

Bit 7 - (SPIE): SPI Interrupt Aktiver bit

1 = Aktiver SPI -avbrudd. 0 = Deaktiver SPI -avbrudd. Bit 6 - (SPE): SPI Aktiver bit 1 = Aktiver SPI. 0 = Deaktiver SPI. Bit 5 - (DORD): Dataordrebit 1 = LSB sendes først. 0 = MSB overført først. Bit 4 - (MSTR): Master/Slave Velg bit 1 = Master -modus. 0 = Slavemodus. Bit 3 - (CPOL): Klokkepolaritet Velg bit. 1 = Klokke start fra logisk. 0 = Klokke start fra logisk null. Bit 2 - (CPHA): Klokkefase Velg bit. 1 = Dataprøve på bakre klokkekant. 0 = Dataprøve på ledende klokkekant. Bit 1: 0 - (SPR1): SPR0 SPI Clock Rate Velg biter

SPSR: SPI Status Register

Bit 7 - SPIF: SPI avbryter flaggbit

Dette flagget blir satt når seriell overføring er fullført. Gjør deg også klar når SS -pinnen kjøres lavt i hovedmodus. Det kan generere avbrudd når SPIE -bit i SPCR og globalt avbrudd er aktivert. Bit 6 - WCOL: Skriv kollisjonsflaggbit Denne biten blir satt når SPI -dataregisterskriving oppstår under tidligere dataoverføring. Bit 5: 1 - Reserverte biter Bit 0 - SPI2X: Dobbel SPI -hastighetsbit Når den er satt, blir SPI -hastigheten (SCK -frekvensen) doblet.

SPDR:

Bit 7: 0- SPI Dataregister som brukes til å overføre data mellom registerfil og SPI Shift Register.

Skriving til SPDR starter dataoverføring.

Master -modus:

Master skriver databyte i SPDR, skriver til SPDR starter dataoverføringen. 8-biters data begynner å skifte ut mot slave og etter fullstendig byte-skift stopper SPI-klokkegeneratoren og SPIF-bit blir satt.

Slave -modus:

Slave SPI -grensesnittet forblir søvn så lenge SS -pinnen holdes høyt av master. Den aktiveres bare når SS -pinnen stiger til lavt, og start forespurt data flyttes ut med innkommende SCK -klokke fra master. Og sett SPIF etter fullstendig skifting av en byte.

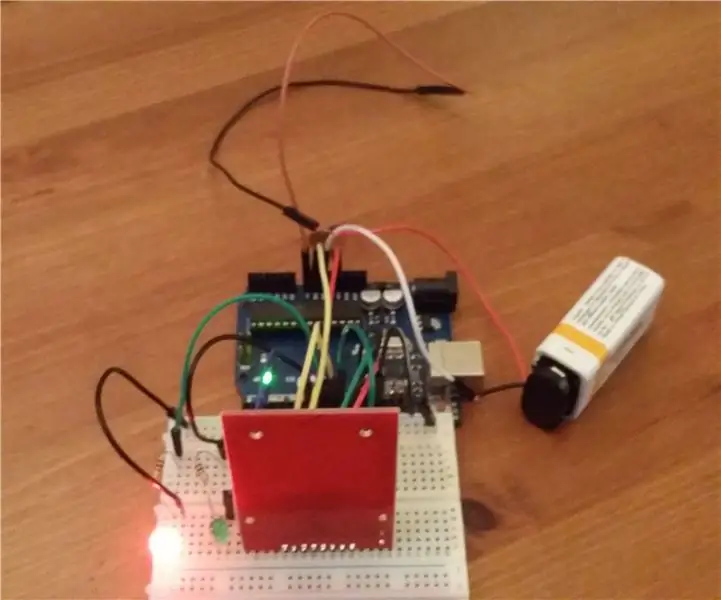

Trinn 3: Koding og implementeringer

Som kretsdiagram fungerer det bra. Vennligst koble til som diagram.

Koder testes på min PC.

Alle disse kodene er hentet fra internett etter lang utforskning.

Det er hektisk å finne riktig kode for modulen din og selvfølgelig..

Jeg hadde de samme problemene med å koble til og kjøre gjennom.

Etter 2 uker med testing av mange sett med programmer fant jeg ut at dette settet med koder er riktig.

Arduino Nano 3.0-modul med CH340G USB-Serial-TTL. & driver er (CH341SER.zip) vedlagt dette prosjektet.

Dette er et perfekt sett med programmer for å gjennomføre dette prosjektet.

"SPI.h" er fra Arduinos (programvare) standardbibliotek.

"MFRC" -bibliotek er gitt med faktisk Arduino Nano -koding …

Jeg håper du vil trives

Trinn 4: Resultater og konklusjoner

Resultatene vises i Arduinos Serial-Monitor som er i stand til å lese-skrive serielle data (til-fra PC). Selv du kan bruke Putty/Hyperterminal etc også ved å angi boud-rater, start- og stoppbiter.

Programvare som brukes:

- Arduino 1.0.5-r2

- CH341SER.zip for FTDI (CH340G chip)

- Kitt/Hyperterminal kan også brukes til seriell kommunikasjon via PC

Maskinvare brukt

- MFRC522 -modul+ SmartTag+ nøkkelring - fra "ebay.in"

- ARduino Nano 3.0 - fra "ebay.in"

Anbefalt:

Arduino MFRC522 Opplæring - Er RFID -tag til stede eller fjernet ?: 6 trinn

Arduino MFRC522 Opplæring - Er RFID -tag til stede eller fjernet ?: Denne opplæringen er opprinnelig lagt ut på høyspenninger

Enkel RFID skanner batteridrevet (MiFare, MFRC522, Oled, Lipo, TP4056): 5 trinn

Enkel RFID -skanner batteridrevet (MiFare, MFRC522, Oled, Lipo, TP4056): I denne instruksjonsfilen viser jeg deg hvordan jeg lagde en enkel RFID UID -leser som leser UID for et Mifare RFID -kort. Programmet er ganske enkelt og på et brødbrett leseren ble raskt laget. Så loddet jeg alt på et stykke perf -brett og jeg designet

Enkel og enkel Spider-Man Web-Shooter: 12 trinn

Enkel og enkel Spider-Man Web-Shooter: Har du sett en Spider-Man-film? En Spider-Man-tegneserie? Noe uklart Spider-Man-relatert? Spider-Man er tilsynelatende overalt. Hvorfor ikke lage en enkel web-shooter? Etter litt øvelse laget jeg et design av husmaterialer som kunne lages

Bruk MFRC522 RFID -leser med Arduino: 5 trinn

Bruk MFRC522 RFID -leser med Arduino: Hei! Jeg skal lære deg hvordan du lager et kult, lett å lage nøkkelkort eller nøkkelfobskanner! Hvis du har en RFID MFRC522 -modul, lysdioder, motstander, ledninger, en arduino uno, et brødbrett og et 9v batteri (valgfritt), så er du god til å lage en kul

En enkel å lage, billig og enkel LED-blinkende krets med CMOS 74C14: 5 trinn

En enkel å lage, billig og enkel LED-blinkende krets med CMOS 74C14: Noen ganger trenger du ganske enkelt noen blinkende lysdioder, for dekorasjon av chrismas, blinkende kunstverk eller bare for å ha det gøy med blink blink blink. Jeg skal vise deg hvordan du lager en billig og enkel krets med opptil 6 blinkende lysdioder. Merk: Dette er min første instuctable og